一种基于安全大模型的EDR告警研判机器人

Author: Guannan Wang, Guancheng Li of Tencent Security Xuanwu Lab

0x00 背景

企业为防御网络攻击,常常投资于先进的安全产品,如EDR、NDR、WAF等,这些产品往往依靠特定的规则生成告警,提示企业可能存在的网络威胁。但这些告警规则因为缺乏网络安全领域的先验知识,为企业的安全防御带来了双重挑战:

只依赖具体的规则进行检测会产生大量误报,导致企业难以分辨哪些是检测到真正网络威胁的告警;

用户对告警的理解和反应受限于他们在安全领域的知识水平,这对用户的能力提出了较高的要求。因此,告警的解读和响应通常需要有丰富安全知识和经验的安全专家与企业的运营团队进行紧密合作才能完成。

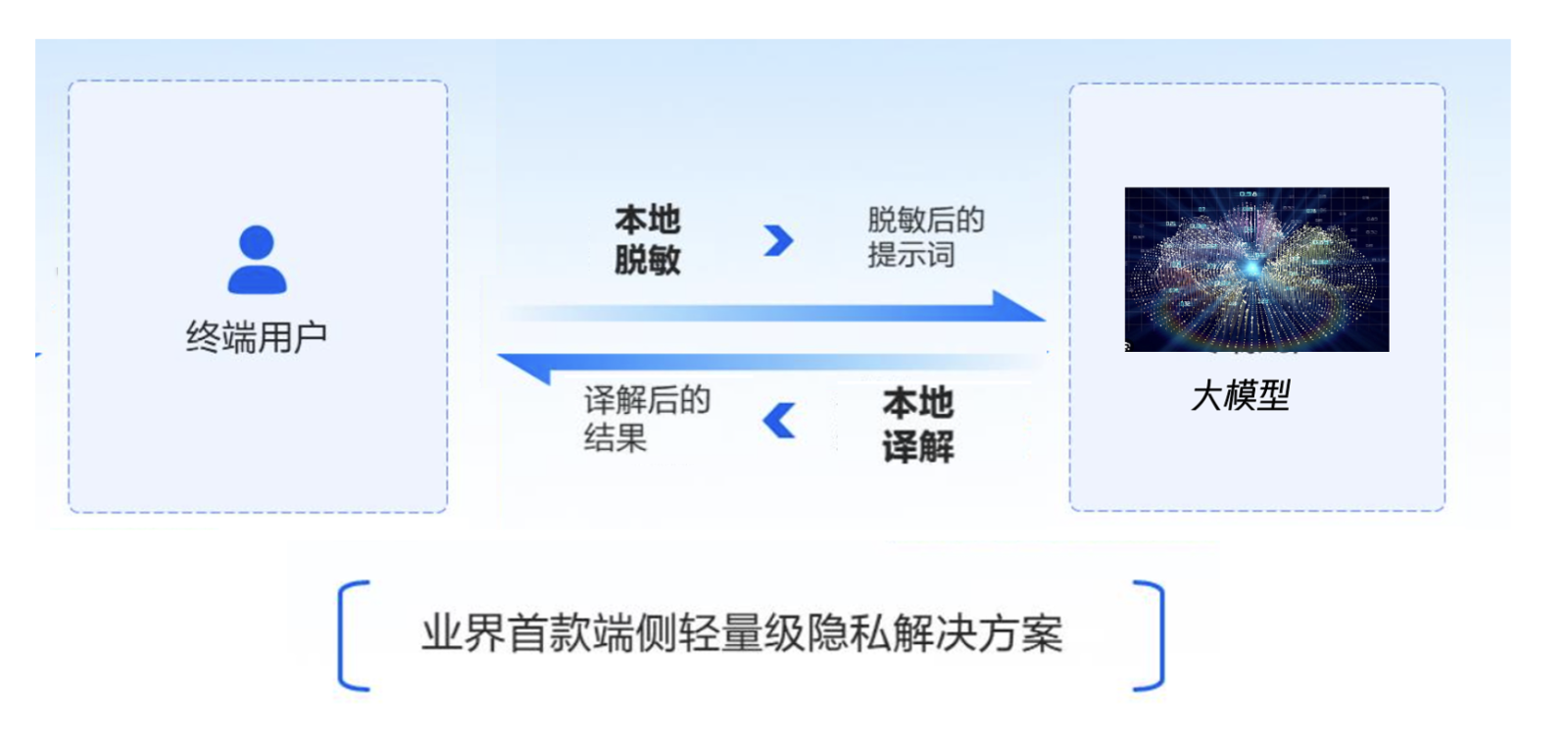

然而,不仅安全专家招聘成本高,依赖于人工分析的方法也存在效率低下等问题,难以应对告警数量激增的情况。此外,因为告警数据的敏感性,部分企业也担心上传云端等出网的分析方法带来的隐私泄露风险。因此,企业面临着在保障网络安全和把控成本效率之间寻找平衡的难题。

为有效应对安全告警分析的挑战,我们引入了一款基于安全大模型的告警研判机器人,能够对EDR设备上报的告警进行智能分析。这款机器人融合了丰富的安全领域先验知识,能够对告警进行深入研判,自动执行调查和取证工作。我们的方案支持私有化部署,具备出色的专业分析能力并能保证极高的吞吐量,能够助力企业提升告警分析效率,同时降低相关成本。

玄武实验室拥有专业的“攻防+AI”团队,多次助力腾讯在国家攻防演练中荣获前三名。实验室在ChatGPT发布之前就已经开始研究AI在安全领域的应用,并在ChatGPT推出后,进一步加深了对大模型相关技术的研究。